半肾

精华

|

战斗力 鹅

|

回帖 0

注册时间 2019-1-30

|

我觉得LZ没搞清VLAN用来做啥的

1,你这个玩意的居然是核心连光猫,这怎么可能的.....

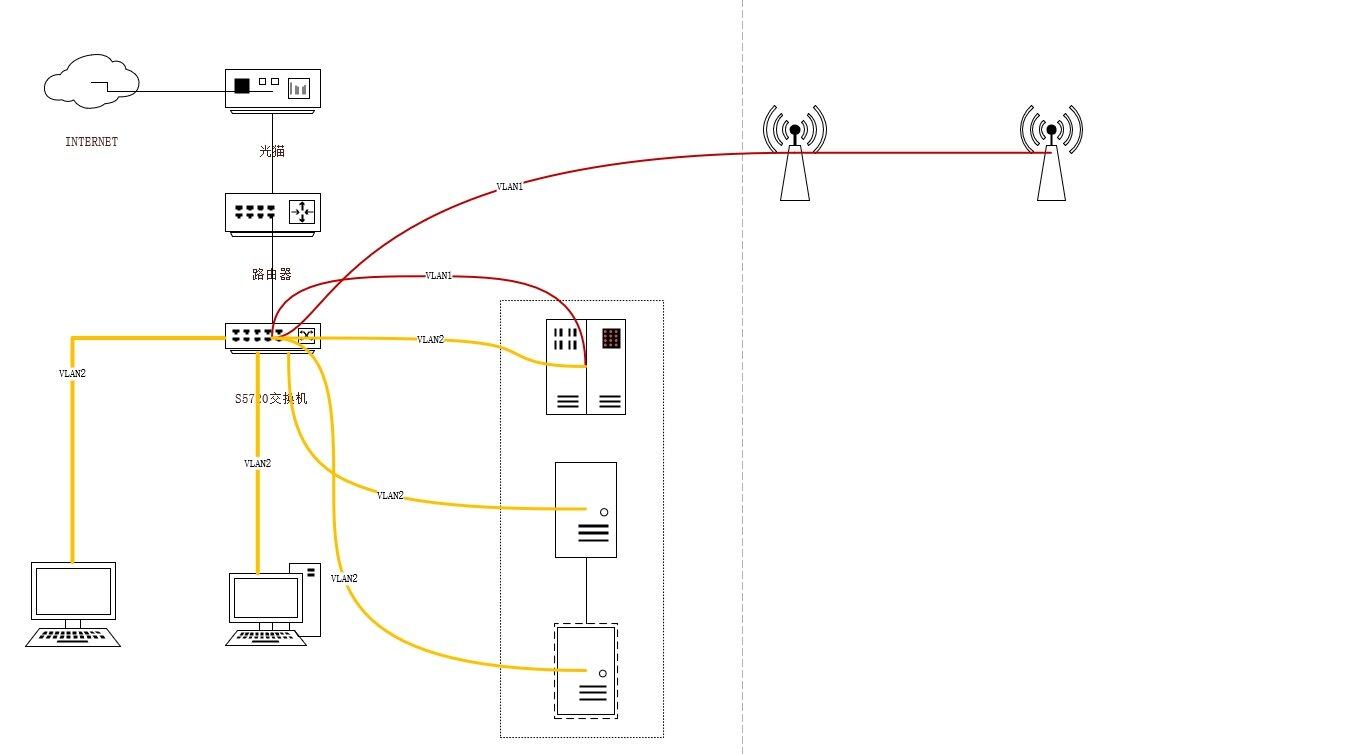

2,按照你的伪需求的做法我画个拓扑图,我把设备网络和业务网段分开

于是你可以大概这样配置

起一个启一个VLAN1,VLAN2,VLAN3(如果你需要把无线网络的用户也单独分配一个用户)

然后再启动

interface Vlan-interface1

ip address 192.168.1.254 255.255.255.0

#这个就当作你的设备网段

interface Vlan-interface2

ip address 192.168.2.254 255.255.255.0

#这个当作的业务网段

interface Vlan-interface3

ip address 192.168.3.254 255.255.255.0

#这个当作你的无线设备的网段

然后配一个静态路由,指向你的防火墙/路由器,假定你的路由器的IP是192.168.1.253,那么就这样写

ip route-static 0.0.0.0 0.0.0.0 192.168.1.253

路由器上的静态路由表也要包含192.168.1.0/24,192.168.2.0/24,192.168.3.0/24 (也可以只把需要上网的网段放上去),然后下一跳指向你的交换机(交换机地址就写VLAN IF 1的地址把,192.168.1.254)

类似这样

这里要注意的地方,防火墙和交换机连接的口子只要access口就行了,你的PC1.PC2连接核心交换机也是使用access口

只有你的AP需要使用和交换机连接的是trunk口,你的PVE如果管理口和业务混合着跑,那么那个口子也需要trunk

然后这样就完了

你要控制跨网段之间互访,在上面这个拓扑,只能在交换机写ACL了,因为交换机做了VLAN 路由,而且还是起了3层

如果你需要使用防火墙控制网络间互访,那么就不能用5720启动3层(不需要vlan if)

配置还能简单点

|

|

![]() 沪公网安备 31010702007642号 )

沪公网安备 31010702007642号 )